Fast PCB Studio

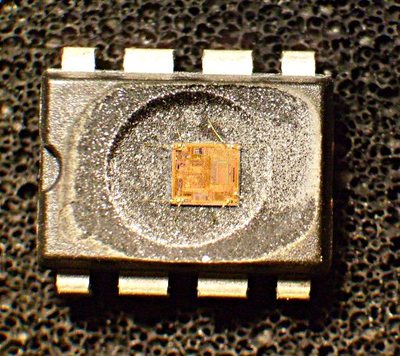

チップ解読 (IC復号化)

チップ解読

チップ解読 / IC復号化

チップ解読は、ICクラック、ICアタック、またはIC復号化とも呼ばれます。 通常、最終製品のICは暗号化されます。 チップ解読サービスは、半導体リバースエンジニアリングアプローチを通じてICを復号化することです。 ICのプログラムは、チップ解読後にプログラマーが読み取り可能になります。

チップ解読(ICのロックを解除 / IC復号化)する方法

ICを攻撃するために使用するアプローチはたくさんあります。

1. ソフトウェア攻撃

この技術は通常、プロセッサ通信インターフェイスを使用してICを攻撃し、プロトコル、暗号化アルゴリズム、またはこれらのアルゴリズムのセキュリティホールを利用します。ソフトウェア攻撃の典型的な例は、初期のATMELAT89Cファミリのマイクロコントローラに対する攻撃でした。攻撃者は一連のマイクロコントローラーの消去操作のタイミング設計で抜け穴を利用しました:自己設計のプログラムを使用して、暗号化ロックビットを消去した後、プログラムメモリデータを消去する次のステップを停止しました。プログラムは暗号化されなくなり、プログラマがオンチッププログラムを読み取るだけになりました。

新しい攻撃デバイスの開発に基づいて、暗号化方式を利用してICを攻撃することもできます。ソフトウェアでソフトウェア攻撃を行うこともできます。最近、中国で攻撃デバイスとしてKai Ke Di Technology 51チップ復号化装置(中国の成都のProを攻撃するICによって開発)が開発されました。このデバイスは、IC製造プロセスの抜け穴のため、主にSyncMos.Winbondを介してICのロックを解除します。この方法は、いくつかのプログラマーを使用して挿入されたバイトを見つけることです。この方法により、チップに連続スロットがあるかどうかを確認します(チップの連続FFFFバイトを見つけます)。挿入されたバイトは、内部プログラムを送信する命令を実行し、復号化デバイスを使用して暗号化してプログラムを取得できます。

2. 電子検出攻撃:

このテクノロジは通常、通常の動作中にすべての電源およびインターフェイス接続のプロセッサのアナログ特性を監視し、その電磁放射特性を監視することにより、時間的分解能と攻撃を高いレベルで実現します。マイクロコントローラはアクティブな電子デバイスであるため、さまざまな命令を実行すると、対応する消費電力が変化します。これにより、攻撃者は、特別な電子測定機器と数学的統計を使用してこれらの変化を分析および検出することにより、マイクロコントローラー内の特定の重要な情報を取得できます。 RFプログラマーは、暗号化MCUプログラムの古いモデルを直接読み取ることができるため、この原理を使用します。

3. エラー生成攻撃テクノロジー:

このテクノロジーは異常な動作条件を使用してプロセッサーエラーを引き起こし、プロセッサーは攻撃を可能にする追加のアクセスを提供します。最も広く使用されているエラー生成テクノロジーには、電圧およびクロックストライクがあります。低電圧および高電圧の攻撃を使用して、回路に対する保護を無効にするか、プロセッサに誤った操作を強制することができます。クロックの遷移により、保護された情報を中断することなく保護回路をリセットできます。電力とクロックの遷移は、一部のプロセッサでは単一の命令のデコードと実行に影響を与える可能性があります。

4. プローブ技術:

テクノロジーは、チップの内部接続を直接公開し、攻撃の目的を達成するためにマイクロコントローラーを観察、操作、干渉することです。

5. UV攻撃方法:

UV攻撃とは、チップに紫外線を当て、暗号化されたチップを非暗号化チップに変換し、プログラマーを使用してプログラムを直接読み取ることです。この方法はOTPチップに適しています。マイクロコントローラーを設計するエンジニアは、OTPチップはUV光によってのみ消去できることを知っています。したがって、暗号化を一掃するには、UVを使用する必要があります。現在、台湾で生産されているほとんどのOTPチップは、この方法を使用して復号化できます。 OTPチップセラミックパッケージの半分には、石英窓があります。このようなICに直接紫外光を照射することができます。プラスチックパッケージの場合は、まずチップを開ける必要があります。ウェーハを紫外線にさらすことができます。このチップの暗号化は比較的貧弱であるため、基本的な復号化にはコストが必要ないため、チップ復号化の市場価格は非常に安価です(例:SONIX SN8P2511復号化、Infineon SCM復号化)。

6. チップ抜け穴:

多くのチップには、設計時に暗号化の脆弱性があります。そのようなチップは、脆弱性を悪用してチップを攻撃し、メモリ内のコードを読み取ることができます。たとえば、別の記事で言及されているチップコードの悪用:バイトを挿入できる連続したFFコードを見つけることができれば、プログラム。または、検索コードに特殊なバイトが含まれている場合、そのようなバイトがあれば、このバイトを使用してプログラムを元に戻すことができます。 WinbondまたはShimao MCUチップなどのチップ、たとえばW78E516復号化、N79E825復号化、ATMEL 51シリーズAT89C51復号化は、コードのバイトループホールを使用して攻撃します。

さらに、電子信号を追加すると、暗号化のピンが非暗号化チップになるなど、チップに明らかな抜け穴があります。攻撃テクノロジーには中国のMCUメーカーが関与するため、ここではモデルをリストしません。今日市場に出回っているチップ解読デバイスはすべて、チップの抜け穴またはプログラムを利用してICロック解除を実現しています。ただし、詳細な攻撃手法は各ラボや企業にとって非常に機密性が高いため、外部で購入/共有できる手法では、基本的に非常に限られた数のモデルのみを解錠できます。 Fast PCB Studioでは、内部使用専用の独自の復号化装置を開発しました。私たちは、開発されたツールを備えたテクノロジーを持っています。 MS9S09AW32、またはLPC2119LPC2368および他の同様のARM ICを明確にロック解除できるデバイス。特定のICカタログに特化したアプローチとツールを使用することにより、結果は非常に信頼性が高くなります。

7. FIBリカバリー暗号化ヒューズ方式:

この方法は、ヒューズ暗号化を備えた多くのチップに適しています。最も典型的な例は、TIのMSP430ロック解除です。 MSP430暗号化はヒューズを焼き付けることであるため、ヒューズを復元できる限り、ICは暗号化されていないチップに変更されます。 MSP430F1101A、MSP430F149、MSP430F425などのその他のモデル。通常、プローブを使用してヒューズの再接続を行います。機器がない場合でも、半導体改造会社に請負っているラインを改造することで達成できます。一般的には、FIB(集束イオンビーム)装置を使用してラインを接続するか、専用のレーザー修正装置を使用してラインを復元します。この方法は、ICロック解除作業の顧客のコストを増加させる機器と消耗品の必要性のため、推奨されるソリューションではありません。より良い方法がない場合は、この技術を使用します。

8. 暗号化回路の変更:

現在市販されているCPLDおよびDSPチップの設計は複雑で、高い暗号化性能を備えているため、上記の方法を使用して復号化することは困難です。次に、前述のチップの構造の分析を行い、暗号化回路を見つけ、チップ回路変更装置を使用して、いくつかの変更を行い、暗号化回路を失敗させる必要があります。暗号化されたDSPまたはCPLDは、暗号化されていない状態になり、コードを読み取ることができます。 TMS320LF2407A、TMS320F28335、TMS320F2812などのテクノロジーを使用しています。

私たちは新しい攻撃方法を研究し続けています。現在、多くのICモデルのロックを解除することができました。プロジェクトについてお問い合わせください。

プログラムされた新しいICサンプルは、ICサンプルが私たちによって復号化された後、テスト/検証のためにお客様に提供されます。

Copyright Reserved

@Fast PCB Studio

www.chinapcbcopy.com